Peretas mencuri informasi pembayaran parsial dan data yang dapat diidentifikasi secara pribadi, termasuk nama dan ID yang dikeluarkan pemerintah, dari beberapa pengguna perselisihan setelah mengkompromikan penyedia layanan pelanggan pihak ketiga.

Serangan itu terjadi pada 20 September dan memengaruhi “sejumlah besar pengguna” yang berinteraksi dengan dukungan pelanggan Discord dan/atau tim kepercayaan dan keselamatan.

Discord dibuat sebagai platform komunikasi untuk gamer, yang mewakili lebih dari 90% dari basis pengguna, tetapi diperluas ke berbagai komunitas lain, memungkinkan pesan teks, obrolan suara, dan panggilan video.

Menurut statistik platform, lebih dari 200 juta orang menggunakan perselisihan setiap bulan.

Peretas menuntut tebusan

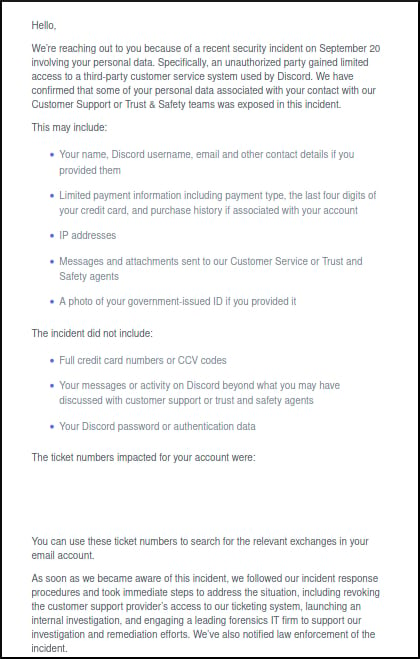

Dalam pemberitahuan kepada pengguna yang terkena dampak, perusahaan pengiriman pesan mengatakan bahwa serangan itu terjadi pada 20 September dan “Pihak yang tidak sah memperoleh akses terbatas ke sistem layanan pelanggan pihak ketiga yang digunakan oleh Discord.”

Pada hari Jumat, Discord mengungkapkan insiden itu di depan umum, dengan mengatakan bahwa segera mengambil tindakan untuk mengisolasi penyedia dukungan dari sistem tiketnya dan memulai penyelidikan.

Ini termasuk mencabut akses penyedia dukungan pelanggan ke sistem tiket kami, meluncurkan penyelidikan internal, melibatkan perusahaan forensik komputer terkemuka untuk mendukung upaya penyelidikan dan perbaikan kami, dan melibatkan penegakan hukum – Perselisihan

Serangan itu tampaknya termotivasi secara finansial, karena para peretas menuntut tebusan dari perselisihan dengan imbalan tidak membocorkan informasi curian.

Data yang diekspos mencakup informasi mengidentifikasi secara pribadi seperti nama asli dan nama pengguna, alamat email, dan detail kontak lainnya yang diberikan kepada tim pendukung.

Layanan komunikasi sosial mengatakan alamat IP, pesan, dan lampiran yang dikirim ke agen layanan pelanggan juga dikompromikan.

Para peretas juga mengakses foto-foto dokumen identifikasi yang dikeluarkan pemerintah (SIM, paspor) untuk sejumlah kecil pengguna.

Info penagihan parsial, seperti jenis pembayaran, empat digit kartu kredit terakhir, dan riwayat pembelian yang terkait dengan akun yang dikompromikan, juga diekspos.

Sumber: VX-Underground

Grup Keamanan VX-Underground catatan bahwa jenis data yang dicuri dari pengguna perselisihan mewakili “orang -orang secara harfiah [sic] seluruh identitas. ”

Alon Gal, Chief Technology Officer di Ancaman Intelijen Perusahaan Hudson Rock, percaya bahwa jika peretas merilis data perselisihan, itu dapat memberikan informasi penting untuk membantu mengungkap atau menyelesaikan peretasan dan penipuan crypto.

“Saya hanya akan mengatakan bahwa jika itu bocor, DB ini akan menjadi sangat besar untuk menyelesaikan peretasan dan penipuan terkait kripto karena scammers tidak sering ingat menggunakan email burner dan VPN dan hampir semuanya ada di perselisihan,” kata Alon GalChief Technology Officer di Hudson Rock

Saat ini, tidak jelas berapa banyak pengguna perselisihan yang terpengaruh, dan nama penyedia pihak ketiga atau vektor akses belum diungkapkan secara publik.

Namun, kelompok ancaman Lapsus $ Hunters (SLH) yang tersebar mengklaim serangan itu sebelumnya hari ini.

Gambar yang diposting peretas secara online menunjukkan daftar kontrol akses Kolide untuk karyawan perselisihan dengan akses ke konsol admin. Kolide adalah solusi Perwalian Perangkat yang terhubung ke layanan Identity dan Access Management (IAM) berbasis Cloud untuk OKTA untuk otentikasi multi-faktor.

SLH mengkonfirmasi kepada BleepingComputer bahwa itu adalah pelanggaran Zendesk yang memungkinkan mencuri data pengguna perselisihan.

UPDATE: Sementara SLH awalnya tampak mengkonfirmasi ke BleepingComputer bahwa mereka berada di belakang kompromi Zendesk Discord, mereka kemudian menyatakan bahwa itu adalah kelompok yang berbeda yang mereka ketahui dan berinteraksi.

BleepingComputer menghubungi Discord dengan permintaan untuk detail lebih lanjut tentang serangan itu, tetapi komentar dari platform komunikasi sosial tidak segera tersedia.

Perlu dicatat bahwa ratusan perusahaan memiliki instance Salesforce mereka yang dikompromikan setelah Grup Pemerasan Shinyhunters mengakses mereka menggunakan Token OAuth Salesloft Drift.

Bulan lalu, para peretas mengaku telah mencuri lebih dari 1,5 miliar catatan Salesforce dari 760 perusahaan.

Baru -baru ini, Shinyhunters meluncurkan situs kebocoran data mendaftarkan lebih dari tiga lusin korban.

Acara Validasi Keamanan Tahun Ini: KTT PICUS BAS

Bergabunglah dengan KTT Breach and Attack Simulation dan alami masa depan validasi keamanan. Mendengar dari para ahli top dan lihat caranya BAS bertenaga AI mengubah pelanggaran dan simulasi serangan.

Jangan lewatkan acara yang akan membentuk masa depan strategi keamanan Anda