Lonjakan pemindaian mencurigakan yang menargetkan portal login Palo Alto Networks menunjukkan upaya pengintaian yang jelas dari alamat IP yang mencurigakan, para peneliti memperingatkan.

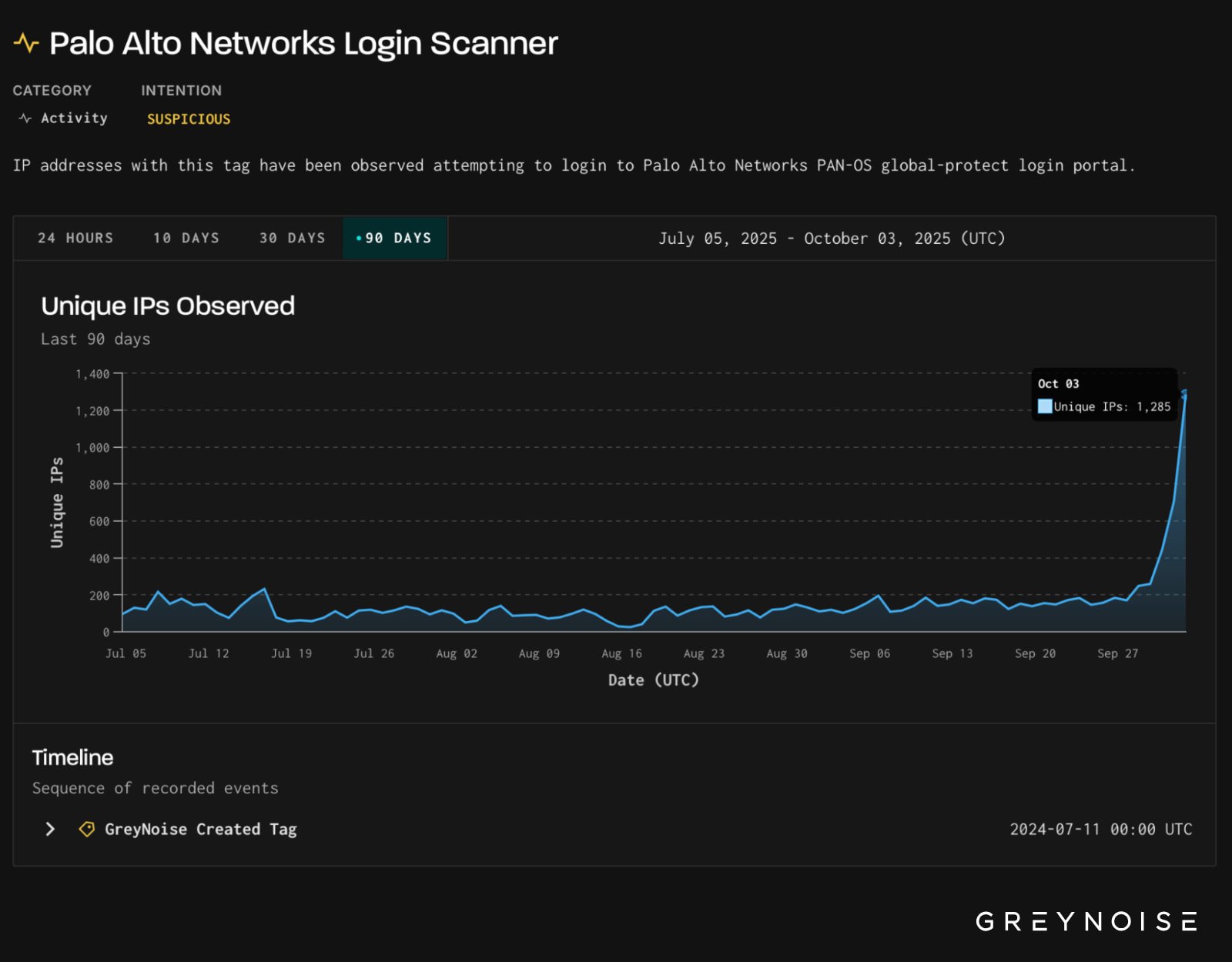

Perusahaan Intelijen Cybersecurity Greynoise melaporkan peningkatan 500% dalam alamat IP yang difokuskan pada profil Palo Alto Networks Global Protek dan PAN-OS.

Aktivitas ini memuncak pada 3 Oktober dengan lebih dari 1.285 IP unik yang terlibat dalam aktivitas tersebut. Biasanya, pemindaian harian tidak melebihi 200 alamat, kata perusahaan.

Sebagian besar IP yang diamati di geolocated di AS, sementara kelompok yang lebih kecil berbasis di Inggris, Belanda, Kanada, dan Rusia.

Salah satu cluster aktivitas memusatkan lalu lintasnya pada target di Amerika Serikat dan yang lain berfokus pada Pakistan, kata para peneliti, mencatat bahwa keduanya memiliki “sidik jari TLS yang berbeda tetapi bukan tanpa tumpang tindih.”

Menurut Greynoise, 91% dari alamat IP diklasifikasikan sebagai mencurigakan. Tambahan 7% ditandai sebagai jahat.

“Hampir semua kegiatan diarahkan pada profil Palo Alto yang ditiru Greynoise (Palo Alto Global Protect, Palo Alto Pan-Os), menunjukkan aktivitas tersebut ditargetkan di alam, kemungkinan berasal dari publik (misalnya, Shodan, Censys) atau pemindaian sidik jari yang diartikan oleh penyerang, sidik jari Palo Alto,” menjelaskan greynoise.

Sumber: Greynoise

Greynoise memiliki sebelumnya diperingatkan Bahwa aktivitas pemindaian seperti itu sering menunjukkan persiapan untuk serangan menggunakan eksploitasi baru untuk kekurangan nol hari atau n-hari.

Perusahaan keamanan siber mengeluarkan peringatan baru -baru ini tentang peningkatan pemindaian jaringan Menargetkan perangkat Cisco ASA. Dua minggu kemudian, berita muncul tentang a kerentanan nol-hari dieksploitasi dalam serangan Menargetkan produk Cisco yang sama.

Namun, Greynoise mengatakan korelasi yang diamati lebih lemah untuk pemindaian baru -baru ini yang berfokus pada produk Palo Alto Networks.

Grafana juga menargetkan

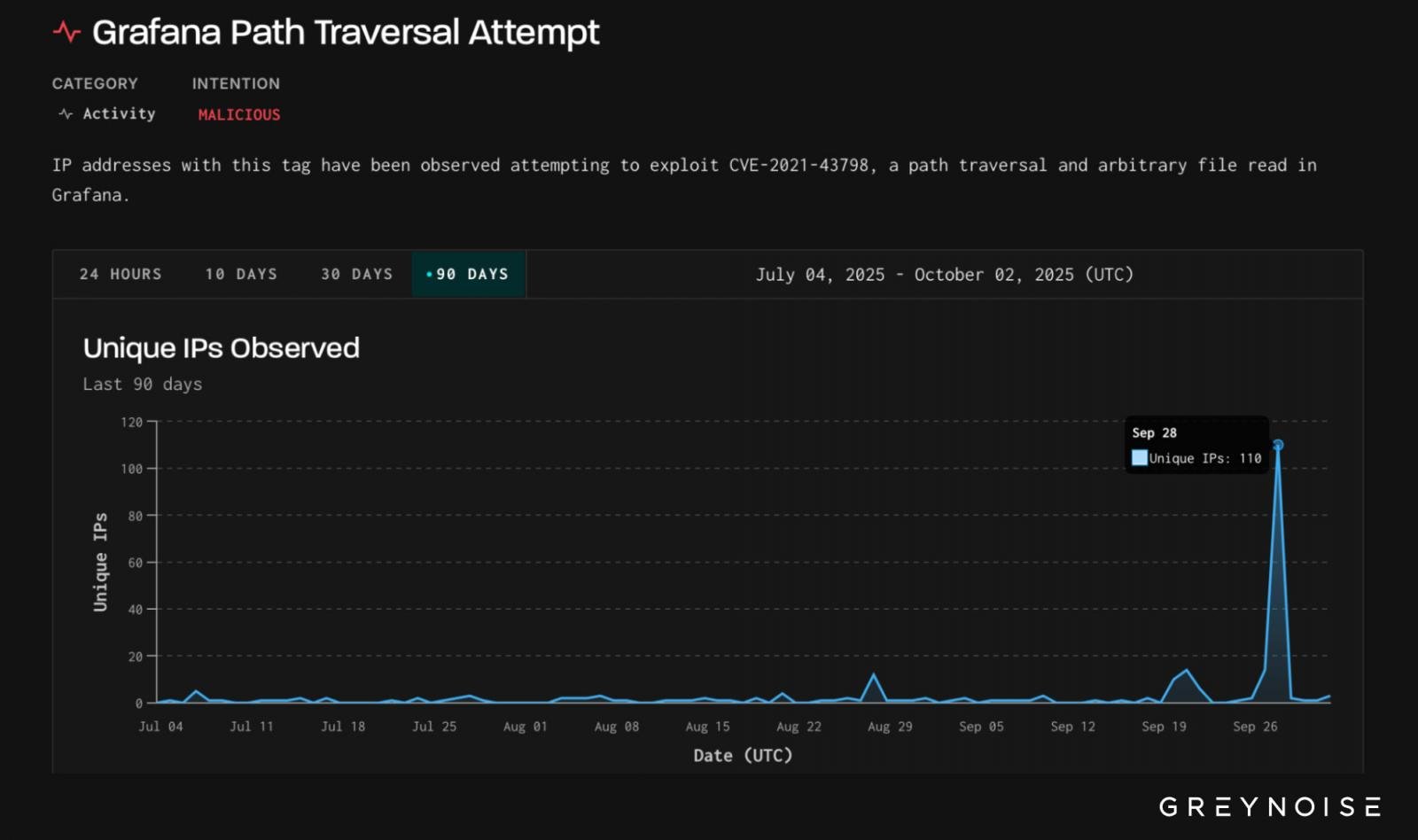

Para peneliti juga memperhatikan peningkatan upaya eksploitasi dari kerentanan traversal jalur lama di Grafana. Masalah keamanan diidentifikasi sebagai CVE-2021-43798 dan dulu dieksploitasi pada bulan Desember 2021 dalam serangan nol-hari.

Greynoise diamati 110 IP jahat yang unik, kebanyakan dari mereka dari Bangladesh, meluncurkan serangan pada 28 September.

Target terutama berbasis di Amerika Serikat, Slovakia, dan Taiwan, dengan serangan mempertahankan rasio tujuan yang konsisten tergantung pada asal spesifik, yang biasanya menunjukkan otomatisasi.

Sumber: Greynoise

Greynoise merekomendasikan administrator untuk memastikan bahwa instance grafana mereka ditambal terhadap CVE-2021-43798 dan memblokir 110 alamat IP berbahaya yang diidentifikasi.

Para peneliti juga menyarankan memeriksa log untuk bukti permintaan traversal jalur yang dapat mengembalikan file sensitif.

Acara Validasi Keamanan Tahun Ini: KTT PICUS BAS

Bergabunglah dengan KTT Breach and Attack Simulation dan alami masa depan validasi keamanan. Mendengar dari para ahli top dan lihat caranya BAS bertenaga AI mengubah pelanggaran dan simulasi serangan.

Jangan lewatkan acara yang akan membentuk masa depan strategi keamanan Anda